Day1

Day1

0x1约定

flag : 由数字字母构成flag{uuid}

poc : 漏洞演示,一般不具有攻击性,仅仅证明漏洞存在

exp : 指漏洞利用脚本、工具,具有攻击性,可以直接进行漏洞利用,执行命令或者读取文件

脚本 : 指利用漏洞需要执行的本地'程序',方便漏洞利用者替代重复手工操作

0x2做题思路

一、读取、写入、执行。先找文件读取、再找文件写入、再找命令执行。

二、判断漏洞类型。

三、进一步寻找敏感数据,拿到flag

0x3信息泄露

一、版本软件信息泄露

1、git

2、svn

3、hg

4、bzr

5、CVS

二、敏感文件信息泄露

1、robots.txt

2、www.zip

3、静态文件注释泄露

三、配置错误信息泄露

1、DS_Store

2、WEB-INF

3、Apache/Nginx错误配置

0x4信息泄露漏洞利用

1、http头信息泄露

这里我们需要区别下/admin/,和/admin的区别,虽然两者只相差一个斜杠,但是访问的是不同的文件 /admin/ 表示访问的是admin目录,会默认访问目录里面的索引文件,比如lindex.htm或者findex.pnp/admin 表示访问admin文件,如果没有这个文件,就直接返回404,不会去寻找索引文件有些情况下加不加斜杠都能访问到/admin/,是因为配置文件里面进行了设置。

这里还要区别的是路由,目前网站主流都是基于路由的,比如/user这里则表示访问的是user路由,而不是访问user这个文件,需要根理seve头来推断,如php.as印.sp.、aspx、html、shtmli这些后缀,是于文件的,而那些看起来没有后缀,或者类似于/user/login?username=admin&password=123这种形式.则是福于毫由的,这个需要多次判断。

·200表示正常

·301302表示跳转

·404表示文件不存在

·500表示服务器内部错误

·S02表示转发失败error gatwary

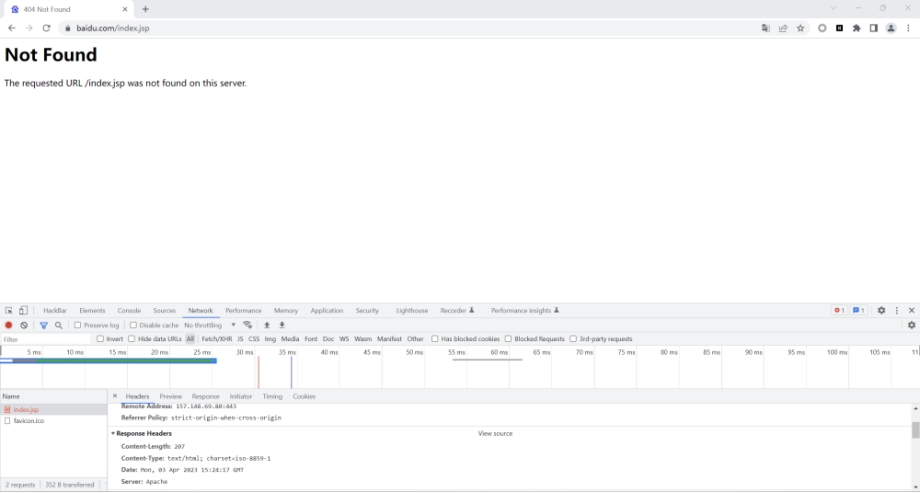

这里有个彩蛋在百度中访问baidu.com/index.php

发现还能打开百度(不一定基于文件,监听了路由,感受到访问请求,将结果转发回来)

原因是所见非真

访问baidu.com/index.jsp

可以知道百度使用Apache和服务器使用的时间

2、robots.txt敏感文件泄露

机器人协议,主要面向互联网爬虫

User-agent: Baiduspider Disallow: /baidu Disallow: /s? Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Googlebot Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: MSNBot Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Baiduspider-image Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: YoudaoBot Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou web spider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou inst spider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou spider2 Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou blog Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou News Spider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sogou Orion spider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: ChinasoSpider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: Sosospider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: yisouspider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: EasouSpider Disallow: /baidu Disallow: /s? Disallow: /shifen/ Disallow: /homepage/ Disallow: /cpro Disallow: /ulink? Disallow: /link? Disallow: /home/news/data/ Disallow: /bh

User-agent: * Disallow: /

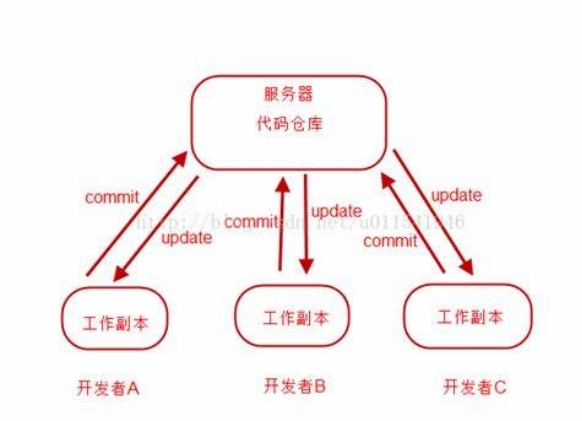

3、.git文件泄露

什么是.git文件泄露

git是一个版本控制系统。

经过上面的繁琐比对判断,就能保持多个人同时编增一个文件不会相互覆盖的问题。张三提交代码的时候,一定有两个参数。一个就是要提交的文件名称,另一个就是本次提交的文件内容。如果我们能获得这个文件提交记录,是否就间接获得了某个版本的文件内容了呢?如果恰好这个文件是最后一次的提交,那么我们就能拿到最终版的文件内容。

恰好这个保存提交记录的文件夹名字为.git,在Linux系统中是隐藏文件,如果不注意,很可能复制到web目录,那么作为恶意用户,就句以浏览下载.git目录里面的文件,分析它的提交过程。于是,利用工具应运而生,专门解析提交记录,来获取提交的文件内容。

https://github.com/lijiejie/GitHack

GitHack是一个.git泄露利用脚本,通过泄露的.git文件夹下的文件,重建还原工程源代码。渗透测试人员、攻击者,可以进一步审计代码,挖掘:文件上传,SQ注射等web安全漏洞。

0x5 爆破

因为会了,就不写了QAQ

- 感谢你赐予我前进的力量